内网穿透服务

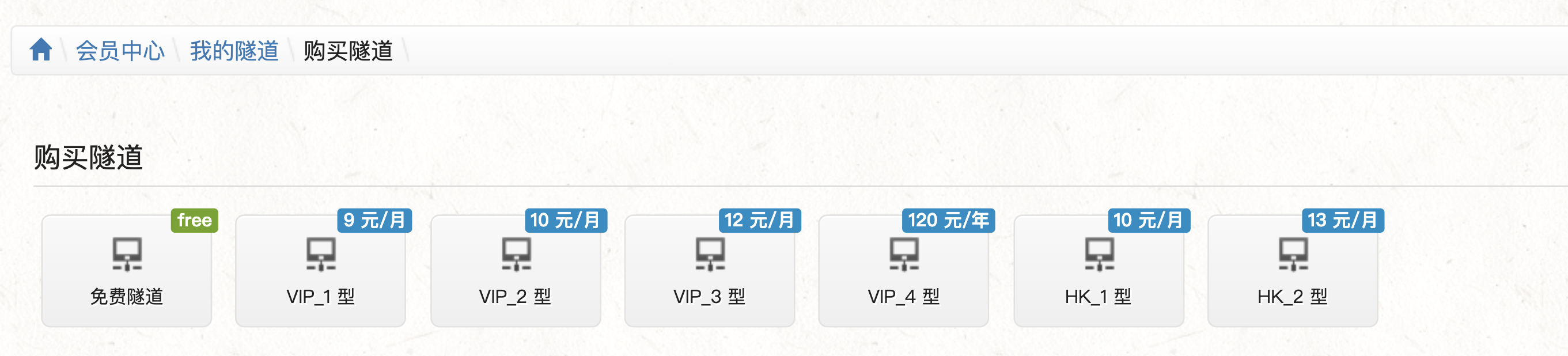

微信开发中经常用到内网穿透,因为要使微信的服务器访问到开发机上的服务就必须使用内网穿透技术,起码在IPV4时代是这样的。关于内网穿透其实很多时候使用的是网络上的网络服务商提供的内网穿透服务,比如国内的

natapp.cn

:

免费版的不能自定义域名,基本上只能临时试试。但是即使是9元/月还是不如云服务器的划算,连续买上十二个月的9元/月隧道还不如直接买个云服务器自己搭建一个内网穿透服务。腾讯云的服务器学生机一年也才80多元,而且功能远远不止内网穿透,所以还是自己搭建一个内网穿透服务比较划算,顺带学习一下内网穿透的原理。

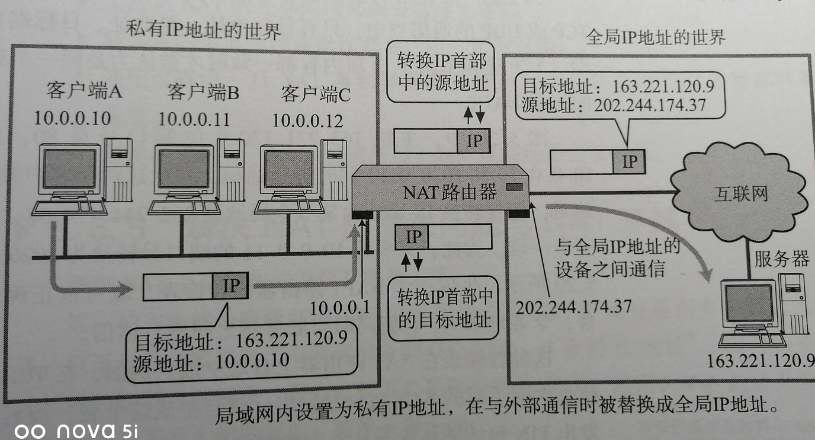

内网穿透的原理

内网穿透,即NAT(Network Address Translator)穿透,是指计算机在内网(局域网)内使用私有IP地址,在连接外网(互联网)时使用全局IP地址的技术。该技术被普遍使用在有多台主机但只通过一个公有IP地址访问的私有网络中。比如我在实验室配置了一个服务器 Server A,当我在实验室的时候,就可以通过自己的笔记本使用SSH连接,因为我和服务器处于一个局域网,当我回宿舍以后,就没有办法直接使用SSH连接了,因为我和服务器不在一个局域网,这个时候就需要进行NAT穿透,让我在宿舍也可以使用SSH连接Server A。

关于NAT的内容可以查看我的文章 《NAT技术与ARP协议》

内网穿透的搭建

首先准备一台云服务器,得到云服务器的公网IP地址。下载对应的客户端:https://github.com/fatedier/frp/releases

我的环境是centos7.5,所以下载了frp_0.34.3_linux_amd64.tar.gz 下载地址是: https://github.com/fatedier/frp/releases/download/v0.34.3/frp_0.34.3_linux_amd64.tar.gz

另外客户端是Windows,所以还需要下载frp_0.34.3_windows_amd64.zip,下载地址是: https://github.com/fatedier/frp/releases/download/v0.34.3/frp_0.34.3_windows_amd64.zip

服务端配置

服务端配置frps.ini:

[common]

bind_port = 7000

token = 12345678XXX

启动frp服务:

./frps

2019/04/22 22:55:35 [I] [service.go:190] frps tcp listen on 0.0.0.0:7000

2019/04/22 22:55:35 [I] [root.go:215] start frps success

出现上述即启动成功,为了方便直接写一个服务脚本:

vim /lib/systemd/system/frpc.service

[Unit]

Description=frp client

After=network.target

[Service]

TimeoutStartSec=30

ExecStart=/root/frp_0.34.3_linux_amd64/frps -c /root/frp_0.34.3_linux_amd64/frps.ini

ExecStop=/bin/kill $MAINPID

[Install]

WantedBy=multi-user.target

现在就可以直接后台启动frp服务了:

# 启动frp服务

systemctl start frpc

# 停止frp服务

systemctl stop frpc

客户端配置

解压后编辑 frpc.ini

[common]

server_addr = 82.75.200.51

server_port = 7000

token = 12345678XXX

[http-for-tomcat]

type = tcp

local_ip = 127.0.0.1

local_port = 8080

remote_port = 7001

[http-for-nginx]

type = tcp

local_ip = 127.0.0.1

local_port = 80

remote_port = 7002

除了common,其他[ ]内的名字随便起,type是网络类型,local_ip是本地IP,一般写成127.0.0.1即可,local_port是本地端口,remote_port是远程端口,记得开放云服务的远程端口防火墙。

# 开启frp客户端

./frpc

2019/04/22 23:03:11 [I] [service.go:288] [a779a30133b86f50] login to server success, get run id [a779a30133b86f50], server udp port [0]

2019/04/22 23:03:11 [I] [proxy_manager.go:144] [a779a30133b86f50] proxy added: [http-for-tomcat]

2019/04/22 23:03:12 [I] [control.go:180] [a779a30133b86f50] [video-m3u8] start proxy success

......

关于FRP HTTPS的配置

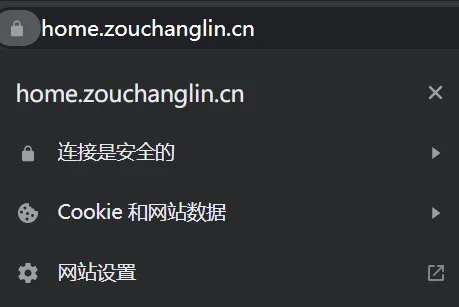

其实这部分内容是2023.6更新的,主要是几乎我的全部服务都是支持HTTPS的,所以记录下:

https2http插件

通过 https2http 插件可以让本地 HTTP 服务转换成 HTTPS 服务对外提供。这其实就是服务端只管提供服务就行,校验SSL流程交给FRP服务器,直接贴配置文件:

[common]

protocol=tcp

server_addr=10.10.10.xxx

server_port=7000

user=xxxxxxxxxx

token=xxxxxxxxx

tcp_mux=true

[ home ]

type= https

local_ip=127.0.0.1

local_port= 5005

custom_domains= xxx.zouchanglin.cn

use_compression=false

use_encryption=false

# 开启SSL插件

plugin = https2http

plugin_local_addr = 127.0.0.1:5005

# HTTPS 证书相关的配置

plugin_crt_path = /etc/frp/xxx.zouchanglin.cn.crt

plugin_key_path = /etc/frp/xxx.zouchanglin.cn.key

plugin_host_header_rewrite = 127.0.0.1

plugin_header_X-From-Where = frp

Nginx反向代理

在服务器端使用Nginx,把来自域名的请求,通过Nginx的反向代理转发给frps监听的端口(比如7000),再由frps在转发给frpc处理http响应。在Nginx里配置上https证书,由Nginx实现ssl的加密解密:

#user nobody;

worker_processes 1;

events {

worker_connections 1024;

}

http {

include mime.types;

default_type application/octet-stream;

sendfile on;

keepalive_timeout 65;

# HTTPS server

server {

listen 8085 ssl;

server_name localhost;

ssl_certificate /root/vscode.zouchanglin.cn.crt;

ssl_certificate_key /root/vscode.zouchanglin.cn.key;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://127.0.0.1:8080;

proxy_set_header Host $host;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection upgrade;

proxy_set_header Accept-Encoding gzip;

}

}

}