Docker私服配置HTTPS

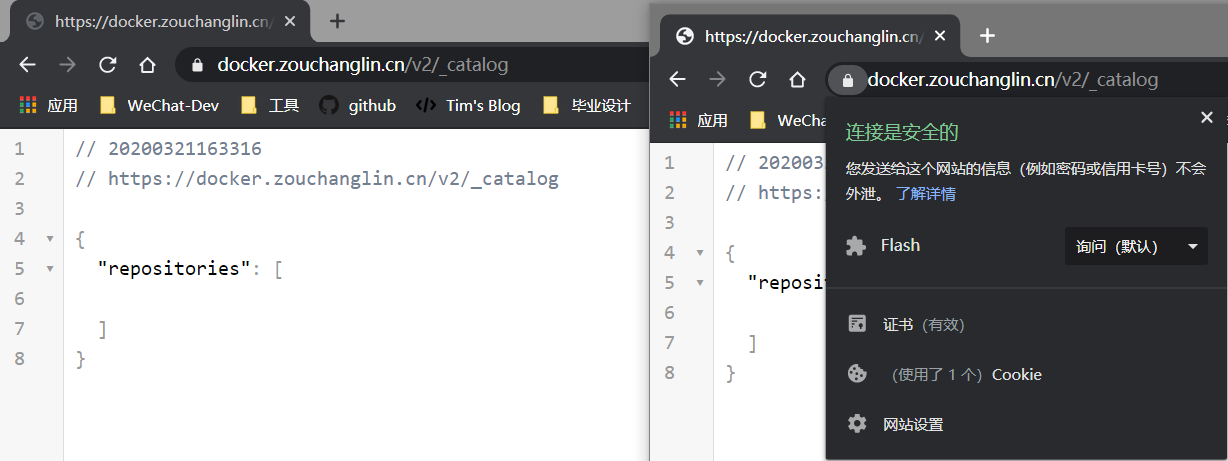

上图即使我搭建完毕的效果。对于Docker的环境安装,基础命令之类的内容,通读官网文档内容基本都能顺利掌握。 然而,当笔者尝试着搭建一套基于SSL的Docker Registry(官网推荐的做法)却遇到了不少的麻烦,对于这部分内容,大多数博客文档内容都是直接跳过了SSL的环节,采用了HTTP的访问形式。 然而本文就是记录一下对于搭建HTTPS 访问形式的Docker Registry的过程,读者很容易复现的过程!

我的环境是CentOS7_x64,Docker版本是 Client: Docker Engine - Community 19.03.7、Server: Docker Engine - Community 19.03.7、Nginx源码包的版本是50fdfa08e93ead7a111cba5a5f5735af.gz。

1、获取HTTPS证书

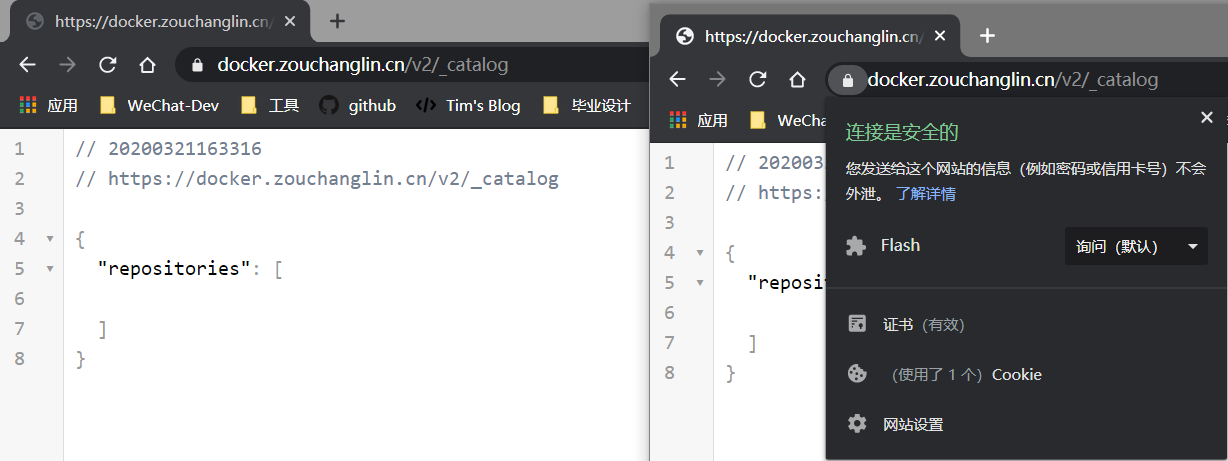

就以我的域名为例吧,这是我准备的二级域名 docker.zouchanglin.cn:

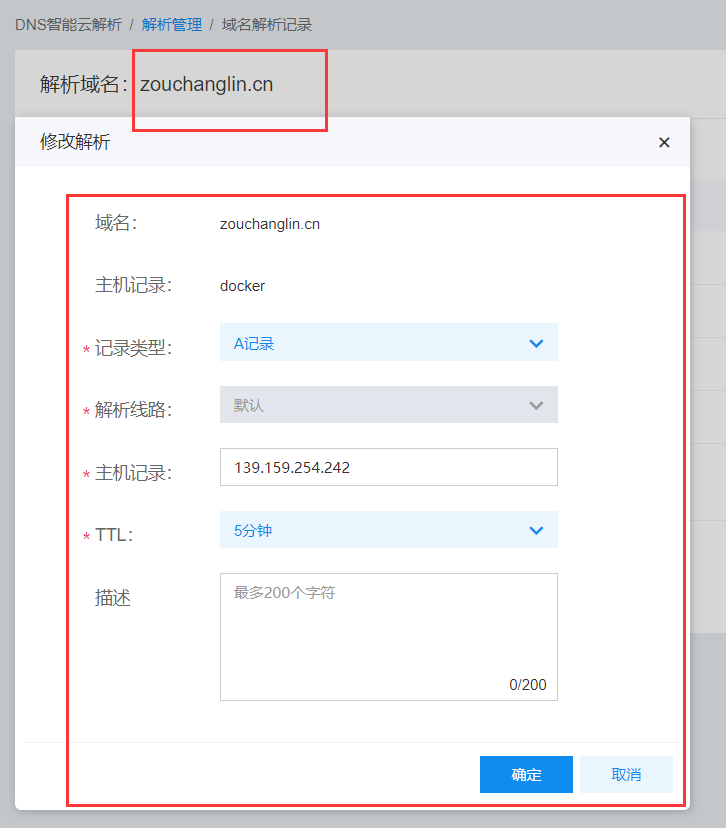

如何获得这个二级域名的HTTPS的证书呢?进入这个网站可以申请免费的HTTPS证书: https://freessl.cn/ ,点击创建,于是就会提示安装一个KeyManager的软件,下载之后安装即可,设置密码即可运行。

按照提示的需求配置好解析即可,配置完成之后测试一下是否正常解析,网页上有工具的点一下就行

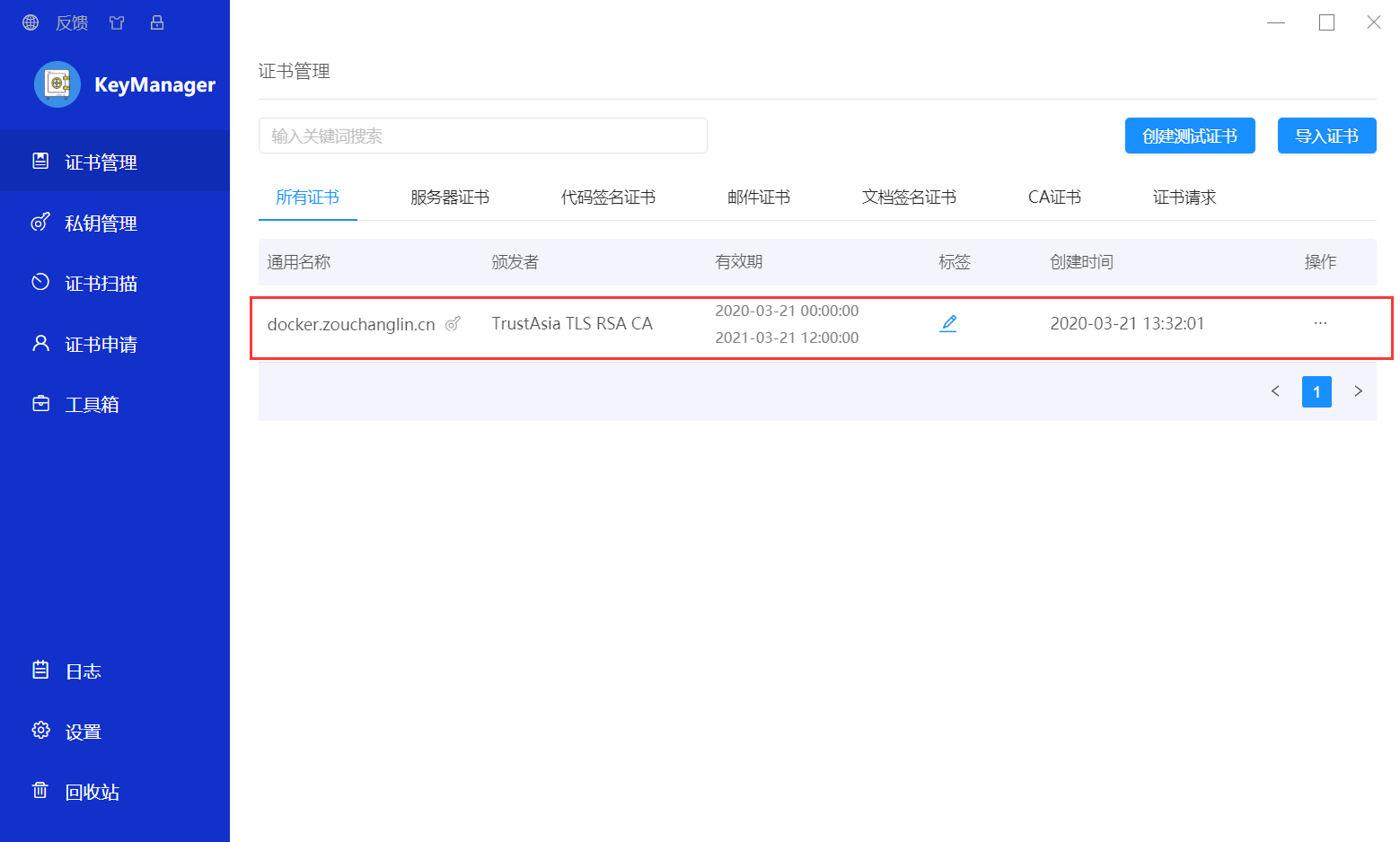

获取成功之后在Key Manager里就会出现秘钥:

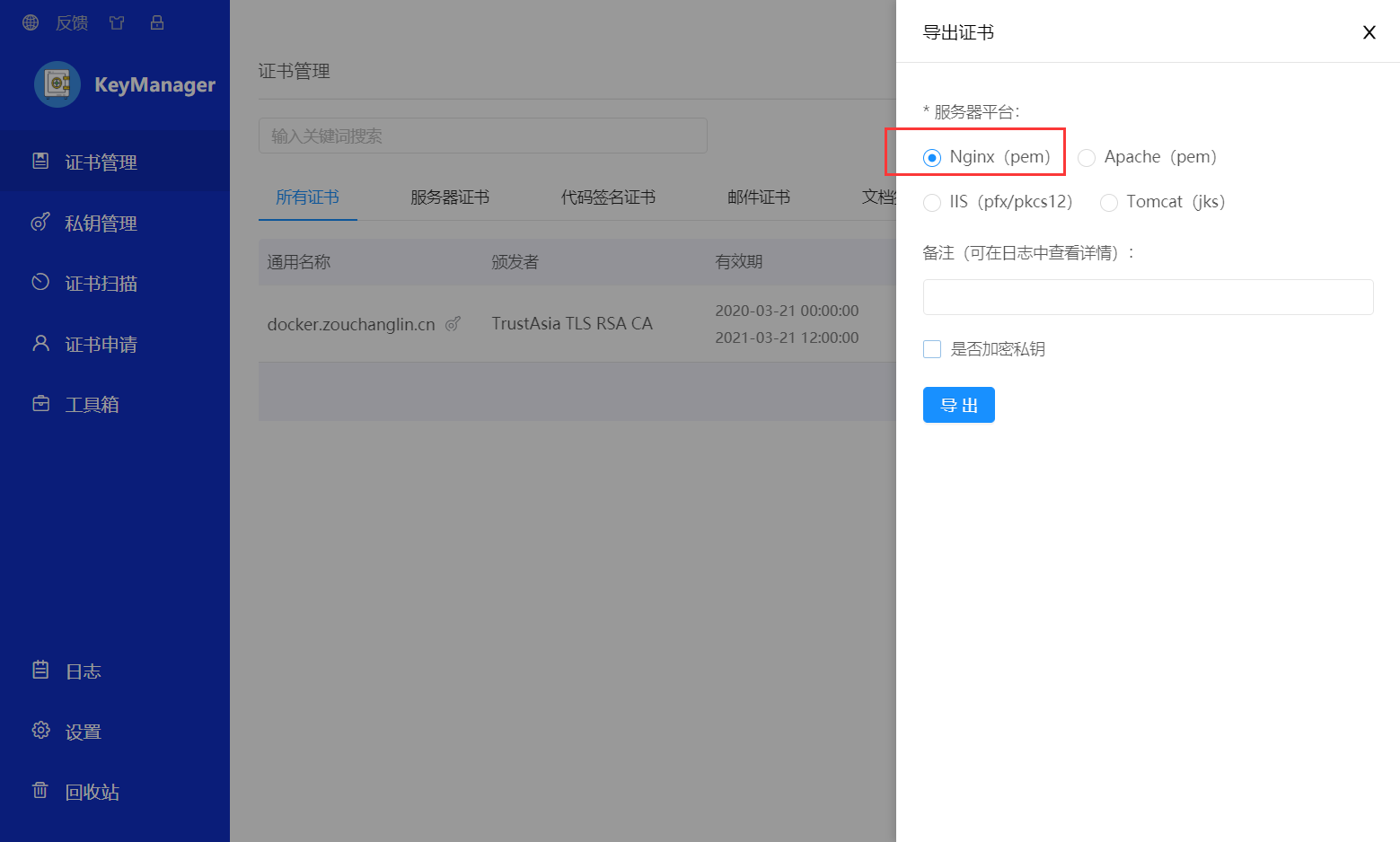

接下来导出一个Nginx用的证书就好了:

2、安装并配置Nginx

关于Nginx的安装可以参考我之前的博客 《CentOS7编译安装nginx》 可以一开始就把HTTPS模块包含进去,不然得二次编译,如何配置Nginx呢?

我已经把下载好的证书上传至Linux服务器并解压,解压后得到crt和key两个文件,我把它们放在了/usr/local/certs下面。

还是先给原来的Nginx备份一下,再做修改:

user root;

worker_processes 1;

events {

worker_connections 1024;

}

http {

include mime.types;

default_type application/octet-stream;

sendfile on;

keepalive_timeout 65;

gzip on;

# HTTPS server

#

server {

listen 443 ssl;

server_name localhost;

client_max_body_size 0;

ssl_certificate /usr/local/certs/docker.zouchanglin.cn_chain.crt;

ssl_certificate_key /usr/local/certs/docker.zouchanglin.cn_key.key;

ssl on;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

location ~ {

proxy_pass_header Server;

proxy_pass https://registry;

}

}

upstream registry {

server 127.0.0.1:5000;

}

}

client_max_body_size这个配置是为了防止nginx 之 413 Request Entity Too Large(请求实体太大)这个错误,

最后,nginx启动一下!

nginx

3、Docker私服运行

直接一条命令就很OK了:

docker run -d \

-p 5000:5000 \

-v /usr/local/registry:/var/lib/registry \

-v /usr/local/certs:/certs \

-e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/docker.zouchanglin.cn_chain.crt \

-e REGISTRY_HTTP_TLS_KEY=/certs/docker.zouchanglin.cn_key.key \

-e REGISTRY_STORAGE_DELETE_ENABLED=true \

--restart=always \

--name registry \

registry:2

-e REGISTRY_STORAGE_DELETE_ENABLED=true 这条指令主要是打开删除镜像的限制!

4、检验是否配置成功